ในแต่ละวัน ผู้ใช้ในองค์กรอาจล็อกอินเข้า Google Workspace จากหลายอุปกรณ์หรือหลายสถานที่ ซึ่งบางครั้งอาจมีการเข้าระบบจาก IP แปลก ๆ หรือในเวลาที่ไม่ปกติ

เพื่อให้แอดมินตรวจสอบความเคลื่อนไหวเหล่านี้ได้อย่างรวดเร็ว Google มีเครื่องมือชื่อว่า User log events บน Admin Console ที่ช่วยดูรายละเอียดการล็อกอินของผู้ใช้แต่ละรายได้ครบ ทั้งวันเวลา IP ต้นทาง และสถานะการเข้าใช้งาน

คู่มือนี้จะพาคุณดูขั้นตอนตรวจสอบ Login Activity แบบง่าย ๆ เพื่อช่วยเพิ่มความปลอดภัยให้กับองค์กร

- ต้องใช้บัญชี Admin ที่มีสิทธิ์เข้าถึงเมนู Audit and Investigation

- ฟีเจอร์นี้มีใน Google Workspace รุ่น Business, Enterprise, และ Education (บางแพ็กเกจ)

- ระยะเวลาเก็บข้อมูลย้อนหลังขึ้นอยู่กับแพ็กเกจที่ใช้งาน

ขั้นตอนการตรวจสอบ Login Activity (User log events)

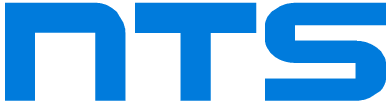

เข้าไปที่ Google Admin Console แล้วล็อกอินด้วยบัญชีแอดมิน

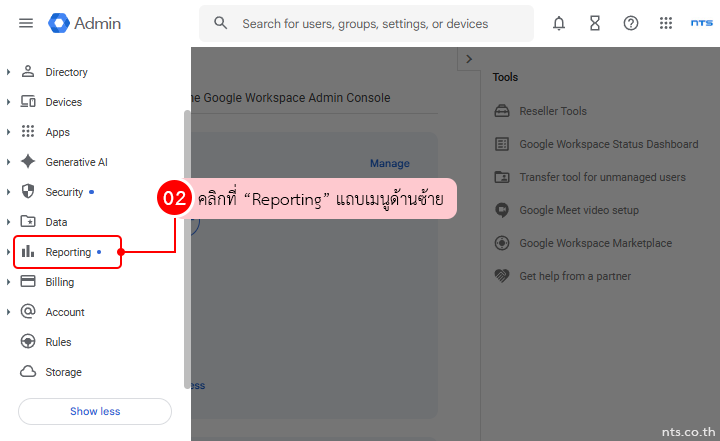

ที่แถบเมนูด้านซ้าย ให้คลิก Reporting

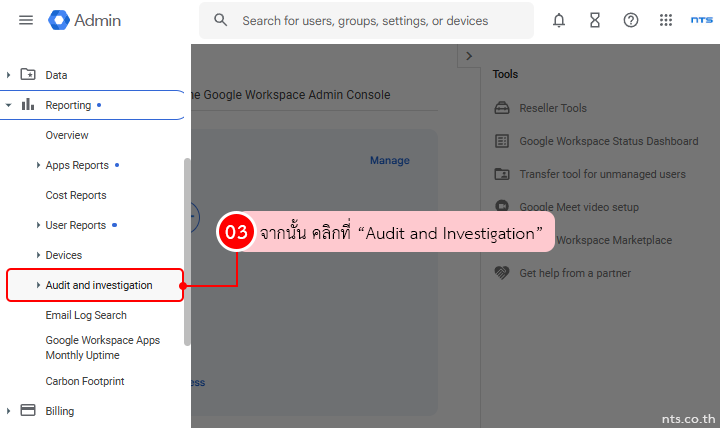

จากนั้น เลือก Audit and Investigation

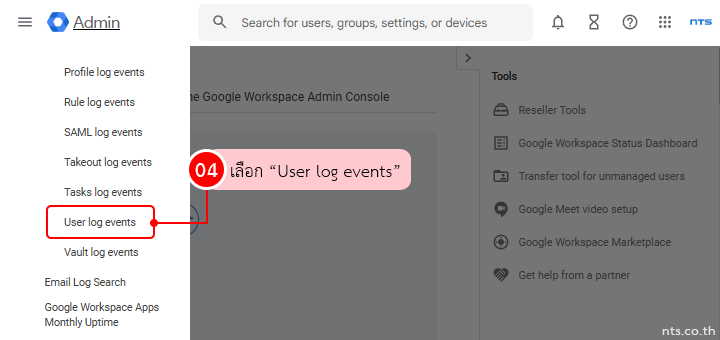

คลิกที่ User log events

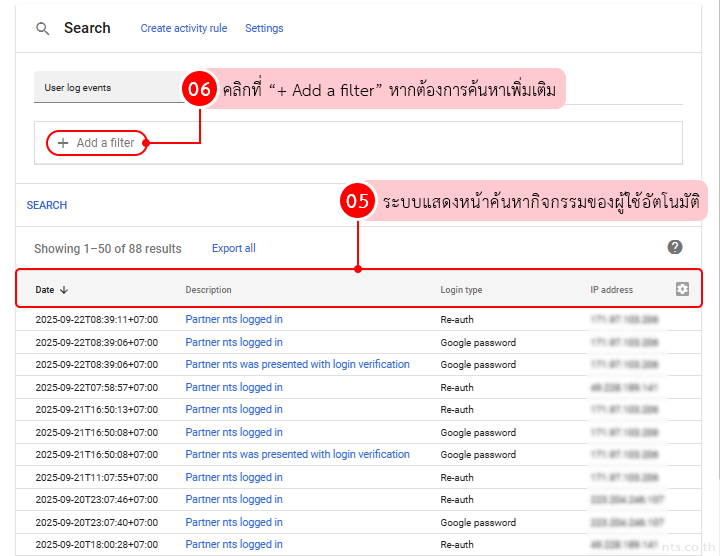

ระบบจะแสดงข้อมูล Login Activity ภายใน 7 วันล่าสุดโดยอัตโนมัติ หากต้องการค้นหาเพิ่มเติม

ให้ทำตามนี้:

คลิก + Add a filter เพื่อระบุช่วงวันที่, ผู้ใช้ หรือเหตุการณ์ที่ต้องการ

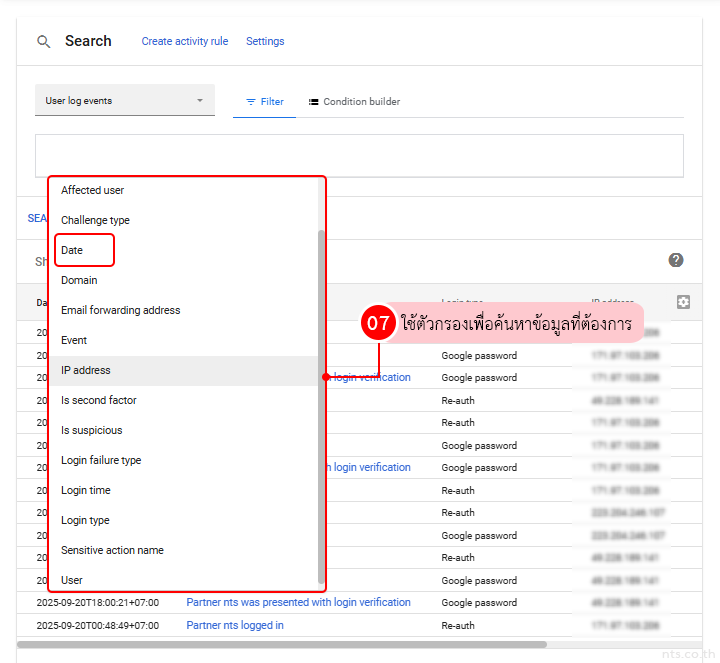

ใช้ตัวกรองเพื่อค้นหาข้อมูลที่ต้องการ เช่น:

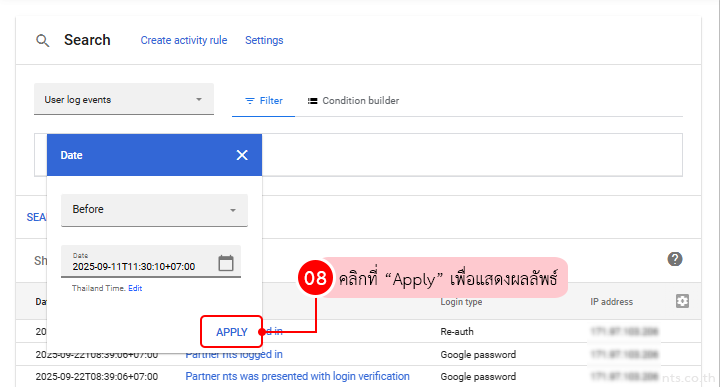

- Date – เลือกช่วงวันที่ที่ต้องการตรวจสอบ (คู่มือใช้ตัวอย่างนี้)

- Affected user – ระบุอีเมลของผู้ใช้

- Event name – เช่น login_success, login_failure, suspicious_login

คลิก Apply เพื่อดูผลลัพธ์ตามที่กรองไว้

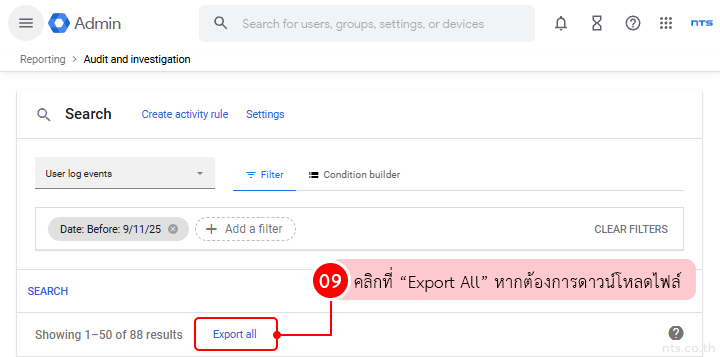

หากต้องการดาวน์โหลดข้อมูล คลิกปุ่ม Export all

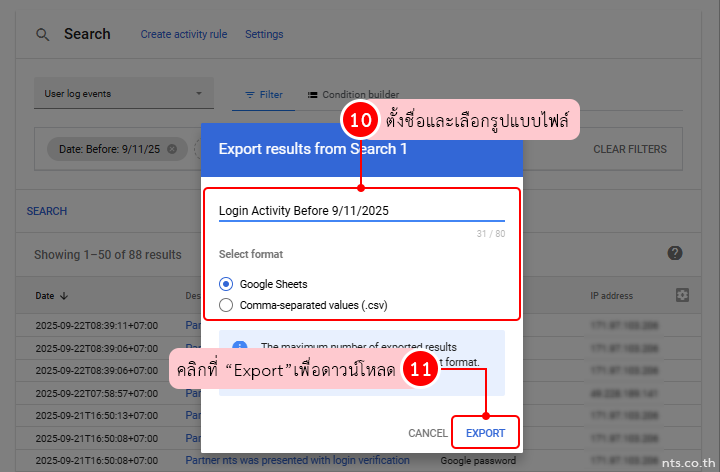

ระบบจะแสดงหน้าต่าง Export results

- ตั้งชื่อและเลือกรูปแบบไฟล์ที่ต้องการ

- Google Sheets

- .CSV (Comma-separated values)

- คลิก Export เพื่อดาวน์โหลดข้อมูลเก็บไว้

- หากมีตัวกรองค้างจากการใช้งานครั้งก่อน ให้คลิก Clear filters เพื่อรีเซ็ต

- หากพบกิจกรรมที่น่าสงสัย เช่น ล็อกอินจาก IP แปลก ๆ หรือช่วงเวลาที่ไม่ปกติ ควรตรวจสอบเพิ่มเติมทันที

- แนะนำให้เปิดใช้ฟีเจอร์ Login Alert เพื่อรับการแจ้งเตือนเมื่อมีการล็อกอินจากอุปกรณ์ใหม่

ดูคู่มือ: วิธีตั้งค่า Google login alert เมื่อมีคนล็อกอินบัญชี

แค่เปิดใช้ฟีเจอร์นี้ ก็ช่วยเสริมความปลอดภัยให้ Google Workspace ขององค์กรได้ทุกวัน

ให้ทีม NTS ดูแล Google Workspace ของคุณแบบครบวงจร มั่นใจได้ว่าระบบจะพร้อมใช้งาน ปลอดภัย และไม่พลาดเหตุการณ์สำคัญ ตั้งแต่ขั้นตอนเริ่มต้นใช้งาน ไปจนถึงการติดตามความปลอดภัยอย่างต่อเนื่อง